پیشگیری از حملات ICMP Flood در میکروتیک

پیشگیری از حملات ICMP Flood در میکروتیک، در این مقاله قصد داریم به پیشگیری از حملات ICMP Flood در روتربورد های میکروتیک بپردازیم. در ابتدا به معرفی حملات ICMP Flood خواهیم پرداخت.

پیشگیری از حملات ICMP Flood در میکروتیک

فهرست مطالب

حملات ICMP Flood

ICMP Flood یک حمله از نوع DoS (Denial of Service) محسوب می گردد که با نام Ping Flood نیز شناخته می گردد. در این حمله، هکر با ارسال درخواست های متعدد ICMP (Ping) به دستگاه یا تجهیز مورد نظر خود غلبه می کند. به طور معمول، از پیام های درخواست ICMP (Request) و پیا های پاسخ ICMP (Reply) جهت پینگ کردن یک دستگاه شبکه به منظور تشخیص سلامت و اتصال دستگاه و ارتباط بین فرستنده و دستگاه مقصد استفاده می گردد. با اشباع نمودن مقصد با بسته های درخواست ICMP Request، شبکه مجبور به پاسخ به تمامی درخواست های ارسال شده می باشد. همانطور که دستگاه در تلاش برای پاسخ می باشد، تمام منابع آن (حافظه، قدرت پردازش و پهنای باند) مصرف می شود و دیگر نمی تواند به درخواست های کاربران شبکه پاسخ دهد.

در طول سالها، ICMP بخشی از توانایی ارائهدهندگان خدمات یا ارائهدهندگان خدمات ابری برای نظارت بر سلامت و وضعیت منابع اینترنتی شده است و مهاجمان از این موضوع به خوبی آگاهی دارند. عوامل تهدید میتوانند تعدادی بسته ICMP را از مبدا آدرس های IP واقعی ایجاد نمایند یا با استفاده از تکنیک های Spoofing تعداد معینی از بسته های درخواست های پینگ، بستههای ICMP یا بستههای داده را در یک دستگاه یا سرور هدف ایجاد کنند. با ایجاد حجم زیادی از ترافیک، مهاجم نه تنها تمام پهنای باند موجود در دستگاه مورد نظر را مصرف میکند و آن را برای ترافیک عادی و قانونی غیرقابل دسترس می نماید، بلکه هر تجیهز شبکه متصل به آن را نیز غیرقابل دسترس میکند.

یک حمله Flood ICMP می تواند از یک ماشین منفرد در یک حمله DoS یا از یک بات نت به عنوان بخشی از یک حمله انکار سرویس توزیع شده (DDoS) آغاز شود.

در حالی که حملات ICMP DDoS به اندازه بسیاری از حمله های دیگر خطرناک نیست، اما میتوان آنها را همراه با روشهایی مانند UDP flood, RESET flood, SYN flood TCP anomaly, PUSH flood و سایر آسیبپذیری های دیگر برای ایجاد حمله با مقیاس گسترده DDoS پیچیده استفاده نمود. با توجه به موارد ذکر شده وجود یک راهکار جهت جلوگیری از چنین حملاتی بسیار الزامی می باشد.

پیاده سازی

در ICMP Flood مهاجم اقدام به ارسال تعداد بسیار بالایی ICMP می نماید که مکانیزمی که برای جلوگیری از این حمله در نظر گرفته خواهد شد، محدود نمودن تعداد Request ها می باشد. بدین صورت که از دیدگاه روتربورد میکروتیک تنها 2 درخواست در ثانیه قابل قبول می باشد. تعداد درخواست های مازاد ارسالی در چنین شرایطی Drop خواهد شد و با استفاده از این مکانیزم به سادگی می توان درخواست های ICMP را محدود و از حمله ICMP Flood پیشگیری نمود.

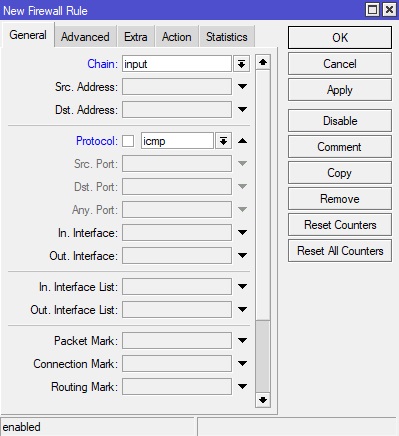

برای انجام این کار ابتدا باید یک Filter rule در حالت Input ایجاد نموده و تعداد دو Packet در ثانیه را مجاز قرار دهیم و Action نیز Accept انتخاب می گردد. جهت ایجاد این تنظیمات در منوی نرم افزار Winbox گزینه IP را انتخاب نموده و از زیر منوی آن گزینه Firewall را انتخاب می کنیم. در تب Filter Rules بر روی + کلیک نموده و در پنجره باز شده در تب General گزینه Chain را بر روی Input قرار می دهیم. انتخاب گزینه Input به این دلیل است که Ping به مقصد خود روتر ارسال می گردد. در قسمت Protocol نیز گزینه ICMP را انتخاب می نماییم .

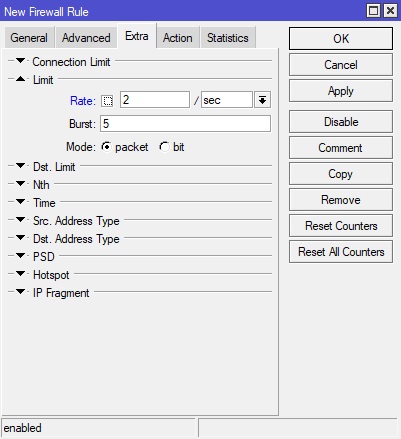

در تب Extra در قسمت Limit می بایست محدودیت را مشخص نماییم. در این سناریو قصد داریم تعداد بسته های ICMP را به 2 بسته در ثانیه محدود نماییم. همچنین Burst را بر روی 5 قرار می دهیم. با قرار دادن Burst بر روی 5 در واقع 5 بسته اول را در نظر نمی گیرد و از 5 بسته به بعد محدودیت اعمال خواهد گردید. همچنین Mode را در حالت Packet قرار می دهیم. در نظر داشته باشید امکان ایجاد محدودیت بر اساس سایز بسته ها بر مبنای bit نیز فراهم می باشد که در این سناریو از Packet استفاده شده است.

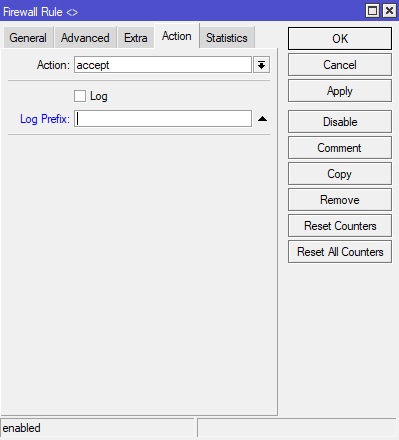

در مرحله بعدی می بایست واکنش یا همان Action مشخص شود. بنابراین Action را بر روی Accept قرار می دهیم.

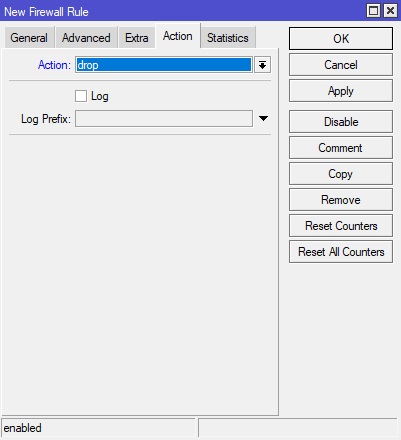

با انجام مراحل فوق مقدار قابل قبول بسته های ICMP را مشخص نمودیم در مرحله بعدی می بایست مجدد یک Filter Rule ایجاد نماییم که شرط مغایر با آن را مشخص کنیم تا چنانچه تعداد بسته ها بیشتر شد بسته ها Drop شوند. بنابراین یک Filter Rule جدید ایجاد نموده و در تب General مجدد Chain را Input و Protocol را مشابه مرحله قبل ICMP در نظر می گیریم. در مرحله بعدی نیز Action را بر روی Drop قرار خواهیم داد.

با در نظر گرفتن تنظیمات فوق تنها 2 بسته ICMP در ثانیه قابل قبول خواهد بود و چنانچه تعداد بسته های بیشتری به سمت روتر میکروتیک ارسال شود Drop خواهند شد. بنابراین با به انجام تنظیمات فوق به راحتی می توان از حملات ICMP Flood در شبکه پیشگیری نمود.

نظرات کاربران