اتصال کلاینت به اینترنت از طریق فایروال FortiGate

اتصال کلاینت به اینترنت از طریق فایروال FortiGate، پس از انجام تنظیمات اولیه و پیکربندی اینترفیس های فایروال FortiGate می بایست اقدامات لازم جهت برقراری ارتباط کلاینت ها با اینترنت را در مراحل کاری خود قرار دهیم. جهت آشنایی با اینترفیس ها و تنظیمات اولیه بر روی آن ها می توانید مقاله (تنظیمات اینترفیس در فایروال FortiGate) را مطالعه نمایید.

اتصال کلاینت به اینترنت از طریق فایروال FortiGate

فهرست مطالب

مکانیزم عملکرد فایروال FortiGate

فایروال FortiGate دفاع در برابر تهدیدات امنیتی را فراهم می نماید، با این حال، با پیچیده تر شدن حملات سایبری دفاع در برابر بی شماری از تهدید های امنیتی تنها با یک فایروال به تنهایی چالش برانگیز خواهد شد. به عنوان مثال در سناریو هایی مهاجم می تواند پشت مبدا قابل اعتماد پنهان شود. فایروالهای FortiGate با پردازندههای امنیتی ساخته شده در کنار مکانیزم تشخیص تهدید FortiGuard، حفاظت پیشرفته ای را حتی در برابر ترافیک رمزنگاری شده برای کسب و کار ها فراهم می نماید.

به طور خلاصه، فایروال FortiGate با بررسی جریان داده های شبکه کار می کند و بررسی بر ایمن یا غیر ایمن بودن داده ها انجام می گیرد و در نهایت ترافیک های امن و غیر مخرب اجازه انتقال در سطح شبکه را خواهند داشت. فایروال های با مشخصات پایین تر معمولا این داده ها را با اطلاعاتی مانند مکان و مبدا آن بررسی می نمایند. این اطلاعات مبدا با لیستی که درون فایروال FortiGate قرار دارد بررسی شده و بر اساس همین اساس مجوز انتقال یا عدم انتقال به ترافیک داده خواهد شد.

فایروال فورتی گیت بر کلیه ترافیک های ورودی و خروجی نظارت می نماید و براساس یک مجموعه قوانین امنیتی تعریف شده ترافیک ها را تحت فرایندهای Accept و Deny قرار می دهد.

- Accept: ترافیک را قبول می نماید و عبور میدهد.

- Deny: ترافیک را Block می کند و از عبور آن جلوگیری می نماید اما خطای Unreachable را به عنوان پاسخ بر می گرداند.

در حالت پیش فرض در فایروال FortiGate یک سیاست (Policy) وجود دارد که کلیه ترافیک ها در حالت Deny می باشند. به این معنی که هیچ ترافیکی اجازه عبور از فایروال را نخواهد داشت. با توجه به این نکته پس از اتصال شبکه داخلی به فایروال FortiGate از این پس برای عبور ترافیک باید سیاست هایی (Policy) را ایجاد کنیم تا به آن ها دسترسی Accept داده شود در غیر این صورت ترافیک ها Deny خواهد شد. هر سیاستی که ایجاد می کنیم در خط بالایی Policy پیش فرض فایروال فورتی گیت قرار می گیرد و چنانچه ترافیکی با سیاست های ایجاد شده مطابقت نداشته باشد در خط آخر Policy در حالت Deny قرار گرفته و Drop خواهد شد.

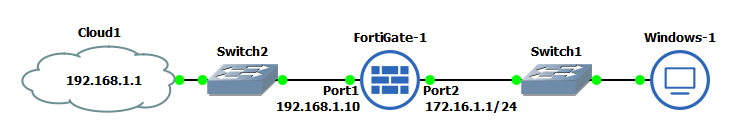

با توجه به مطالب ذکر شده سناریو زیر را در نظر می گیریم.

در سناریو فوق چنانچه کلاینت ویندوزی قصد ارتباط با اینترنت را داشته باشد، ترافیک می بایست از فایروال FortiGate عبور کرده و به اینترنت ارسال گردد. با توجه به تنظیمات پیش فرض فایروال FortiGate کلیه ترافیک ها Deny خواهد شد به همین منظور می بایست یک سیاست (Policy) جدید ایجاد کنیم تا فایروال امکان برقراری ارتباط کلاینت با اینترنت را فراهم نماید.

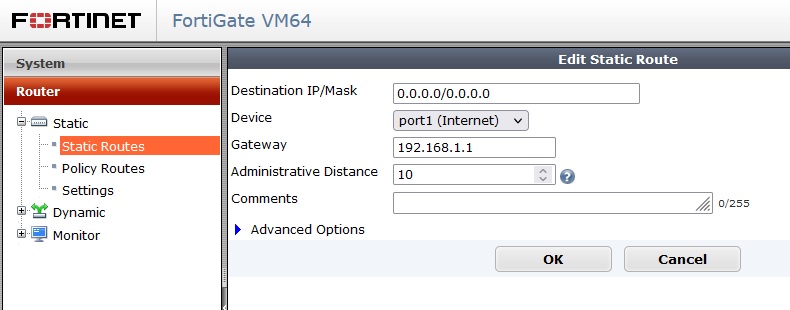

ایجاد Static Route

جهت برقراری ارتباط کلاینت ها از طریق فایروال FortiGate به اینترنت در ابتدا باید یک Static Route در فورتی گیت ایجاد نماییم. این کار برای این است که به صورت پیش فرض فایروال هیچ تصوری ندارد که آدرس هایی که نمی شناسد را به چه آدرس IP ارسال نماید. بنابراین بسته هایی که مسیری برای آن ها ندارد را Drop خواهد نمود. برای رفع این محدودیت یک Static Route در فایروال تعریف می کنیم تا در صورتی که بسته هایی دریافت نمود که مسیری برای آن ها نداشت آن ها را به سمت Gateway که در این سناریو مودم اینترنت می باشد ارسال نماید.

جهت ایجاد Static Route در فایروال FortiGate در منوی Router گزینه Static Route را انتخاب و تنظیمات را به صورت زیر انجام خواهیم داد.

ایجاد Policy

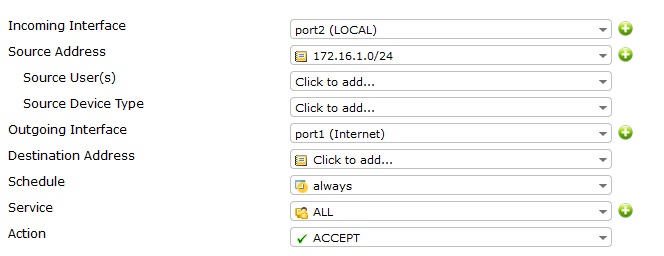

با انجام تنظیمات فوق اتصال فایروال FortiGate با اینترنت برقرار خواهد شد. اما همچنان کلاینت ها امکان برقراری ارتباط با اینترنت را نخواهند داشت و چنانچه از روی یکی از کلاینت ها دستور پینگ به مقصد 8.8.8.8 را اجرا کنیم با Request Timed out مواجه خواهیم شد. علت این است که کماکان Policy پیش فرض تمامی ترافیک ها را Deny می نماید. برای رفع این مشکل می بایست یک Policy جدید ایجاد کنیم تا اجازه عبور کلاینت ها به سمت اینترنت را بدهد. جهت ایجاد یک Policy جدید در منوی FortiGate بر روی Policy & Objects کلیک می کنیم و از زیر منوی آن IPv4 را انتخاب می نماییم. در قسمت بالای پنجره بر روی Create New کلیک می کنیم.

در پنجره باز شده در قسمت Incoming Interface اینترفیس شبکه داخلی را به عنوان ورودی ترافیک در نظر می گیریم. در قسمت Source Address با انتخاب گزینه Create می توان یک شبکه خاص یا حتی یک IP بخصوص را ایجاد نمود که در این سناریو قصد داریم شبکه 172.16.1.0/24 را که شبکه داخلی محسوب می شود در نظر بگیریم.

چنانچه قصد داشته باشیم بر اساس کاربر و یا نوع دستگاه مبدا سیاستی را اعمال کنیم از قسمت های Source User(s) و Source Device Type استفاده خواهیم نمود که در مقاله های آتی به کاربران و نحوه اجازه دسترسی به اینترنت از طریق کاربر خواهیم پرداخت. در قسمت Outgoing Interface می بایست اینترفیسی از فایروال فورتی گیت که در سمت اینترنت قرار دارد را انتخاب کنیم چرا که ترافیک کلاینت قرار است از این اینترفیس به سمت اینترنت ارسال شود. اگر قصد داشته باشیم Policy مورد نظر را به یک آدرس خاصی در اینترنت اعمال کنیم این کار را توسط Destination Address انجام خواهیم داد که در این سناریو ما قصد انجام چنین کاری را نخواهیم داشت. همچنین چنانچه قصد داشته باشیم سیاست مورد نظر در بازه زمانی خاصی اعمال شود در قسمت Schedule این تنظیمات را می توان اعمال نمود و حالت پیش فرض بر روی همیشه می باشد به این معنی که سیاست مورد نظر همیشه اعمال خواهد شد.

در قسمت Service می توان نوع پروتکل مورد نظر را انتخاب نمود. در مواقعی که قصد داریم یک سیاست (Policy) خاصی را بر روی یک پروتکل اعمال نماییم می توان از این گزینه استفاده نمود. برای مثال می توان بنا به دلایل امنیتی فقط اجازه دسترسی به پروتکل https را فراهم نمود. در نهایت در قسمت Action می توان اجازه دسترسی یا عدم اجازه دسترسی به واسطه Policy ایجاد شده را تعیین نمود. در این سناریو با انتخاب Accept اجازه دسترسی به کلاینت ها داده خواهد شد.

در ادامه تنظیمات چنانچه قصد اعمال تنظیمات خاصی برای NAT داشته باشیم این امکان در قسمت Firewall / Network Options فراهم می باشد. چنانچه قصد داشته باشیم از قابلیت های Security Profiles از جمله AntiVirus، Web Filter، Application Control، IPS، SSL/SSH Inspection استفاده کنیم می توان هر مورد را فعال و تنظیمات لازم برای هر کدام را انجام داد.

همچنین برای دریافت Log های ترافیک های این سیاست ایجاد شده می توان تنظیمات مورد نظر را در قسمت Logging Options اعمال نمود.

همانطور که مشاهده می نمایید یک Rule در بالای Policy پیش فرض ایجاد شده و اکنون کلاینت شبکه داخلی به اینترنت دسترسی خواهد داشت. باید دقت داشته باشیم که اولویت اعمال Policy ها در لیست از بالا به پایین می باشد و آخرین خط در واقع اولویت آخر اعمال سیاست خواهد بود.

نظرات کاربران