پیشگیری از پورت اسکن در میکروتیک

پیشگیری از پورت اسکن در میکروتیک، در این مقاله قصد داریم به Port Scan و چگونگی پیشگیری از آن در روتر های میکروتیک بپردازیم.

پیشگیری از پورت اسکن در میکروتیک

فهرست مطالب

Port Scan چیست

پورت اسکن روشی جهت پیدا نمودن پورت های باز در شبکه می باشد که این پورت ها می توانند داده ها را دریافت یا ارسال نمایند. همچنین Port Scanning فرایندی جهت ارسال بسته ها به پورت های خاص در یک میزبان و تجزیه و تحلیل پاسخ ها برای شناسایی آسیب پذیری ها است. این اسکن نمی تواند بدون شناسایی لیستی از میزبان های فعال و نگاشت آن ها به آدرس های IP مربوط به آنها انجام شود. این فعالیت که Host Discovery نامیده می شود، با انجام یک اسکن شبکه شروع می شود. پس از اسکن کامل شبکه و تهیه لیستی از میزبانهای فعال، پورت اسکن میتواند برای شناسایی پورت های باز در شبکه انجام شود که در نهایت ممکن است به دسترسی غیرمجاز منجر شود.

اسکن شبکه و پورت به مهاجمان امکان بررسی سیاست های امنیتی شبکه و شناسایی آسیب پذیری ها و در نهایت سوء استفاده از نقاط ضعف احتمالی را می دهد. پورت ها نقطه اتصال مرکزی برای جریان اطلاعات از یک برنامه یا اینترنت، به یک دستگاه یا کامپیوتر دیگر در شبکه و بالعکس هستند. پورت ها از 0 تا 65536 و اساسا بر اساس محبوبیت رتبه بندی می شوند. پورت های 0 تا 1023 شماره پورت های شناخته شده ای هستند که برای استفاده از اینترنت طراحی شده اند اگرچه می توانند اهداف تخصصی نیز داشته باشند. این پورت ها توسط شرکت های سطح بالا مانند Apple QuickTime، MSN، Service SQL و سایر سازمان های برجسته نگهداری می شوند. برخی از پورت های شناخته شده عبارتند از:

- پورت 20 (UDP) پروتکل انتقال فایل (FTP) است که برای انتقال داده استفاده می شود.

- پورت 22 (TCP) پروتکل Secure Shell (SSH) برای ورود امن، ftp و Port Forwarding می باشد.

- پورت 53 (UDP) Domain Name System (DNS) است که نام ها را به آدرس های IP ترجمه می کند.

اعداد 1024 تا 49151 “پورت های ثبت شده” در نظر گرفته می شوند به این معنی که توسط شرکت های نرم افزاری ثبت شده اند. پورت های 49151 تا 65536 پورت های پویا و خصوصی هستند و قابلیت استفاده عمومی را دارند. اسکن پورت یکی از محبوب ترین تاکتیک هایی است که مهاجمان هنگام جستجوی سرور آسیبپذیر برای نفوذ استفاده می نمایند. این مهاجمان اغلب از اسکن پورت به عنوان یک مرحله مقدماتی هنگام هدف قرار دادن شبکه ها استفاده می کنند. مهاجمان از اسکن پورت جهت بررسی سطوح امنیتی سازمان های مختلف استفاده نموده و در این حالت تشخیص فایروال قدرتمند و سرور ها یا شبکه های آسیب پذیر برای آن ها ساده خواهد بود.

پیاده سازی

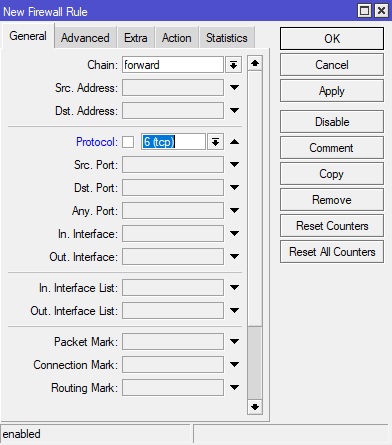

جهت پیشگیری از Port Scanning می بایست یک لایه دفاعی ایجاد نمود. برای انجام این کار از قابلیت Port Scan Detection (PSD) که وظیفه شناسایی Port Scan را بر عهده دارد، استفاده می نماییم. در این مرحله فقط شناسایی اسکن پورت انجام می گیرد و هیچگونه واکنشی نسبت به آن انجام نخواهد شد. در مرحله بعد آدرس های که قصد انجام پورت اسکن به میکروتیک را دارند در یک لیست قرار خواهیم داد و در مرحله بعدی نسبت به آدرس های درون لیست یک Action تنظیم خواهیم نمود. در قدم اول از منوی نرم افزار Winbox بر روی IP کلیک نموده و از زیر منوی آن Firewall را انتخاب می کنیم و در پنجره باز شده در قسمت Filter Rules یک Rule جدید ایجاد می کنیم. در تب General قسمت Chain را در حالت Forward قرار داده و پروتکل TCP را نیز انتخاب می کنیم.

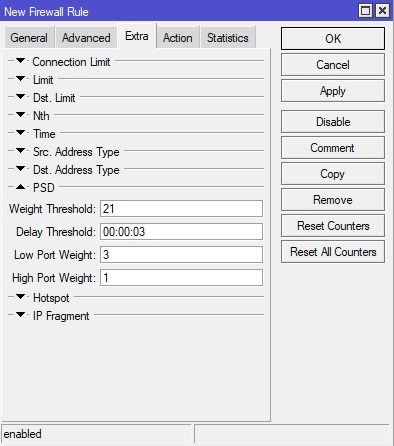

در تب Extra گزینه PSD را فعال می نماییم. تنظیمات پیش فرض این قسمت همواره پیشنهاد می شود و بهتر است تغییراتی در آن ایجاد نشود.

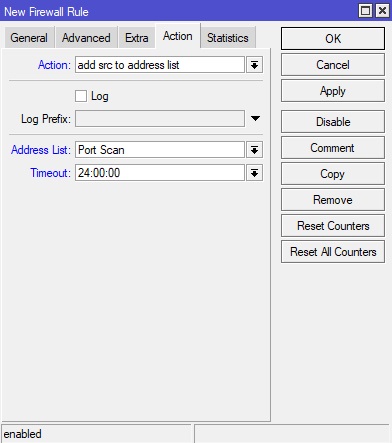

در تب Action گزینه Add src to address list را انتخاب می نماییم تا در شرایطی که آدرس IP اقدام به Port Scan نمود آدرس IP مورد نظر درون یک لیست قرار گیرد. در قسمت Address List یک نام برای لیست مورد نظر ایجاد می کنیم و در قسمت Timeout مدت زمان نگهداری درون لیست که در این سناریو 24 ساعت می باشد را وارد می نماییم. در نهایت بر روی OK کلیک می کنیم.

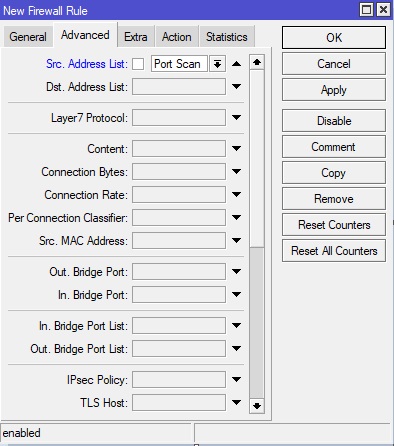

در مرحله قبل Chain را بر روی Forward قرار دادیم که به این معناست که ترافیک هایی که از روتر عبور می کنم را شامل خواهد شد. اکنون باید یک Filter Rule کاملا مشابه مرحله قبلی برای ترافیک هایی که مقصد آن خود روتر میکروتیک می باشد ایجاد نماییم. برای انجام این کار تمامی مراحل فوق مشابه می باشد و این بار در قسمت Chain می بایست Input را انتخاب کنیم. اکنون برای لیست مورد نظر می بایست یک Action در نظر بگیریم. زمانی که آدرس IP درون این لیست قرار گرفت چه واکنشی نسبت به آن اعمال گردد. در این سناریو قصد داریم ترافیک های آدرس های IP درون لیست Drop شوند. برای انجام این کار مجدد دو Filter Rule برای Forward و Input ایجاد می نماییم. برای انجام این کار در تب General گزینه Chain را Forward در نظر می گیریم. در تب Advanced در قسمت Source address list لیست ایجاد شده را انتخاب می نماییم.

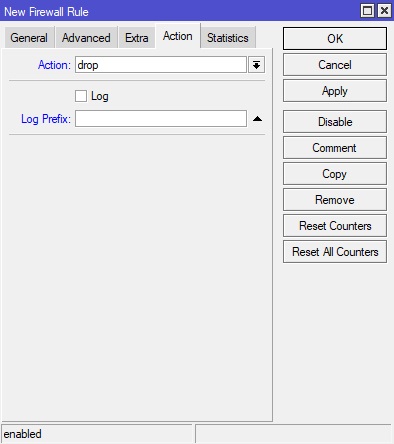

در تب Action نیز می بایست گزینه Drop را انتخاب کنیم.

مرحله قبل را مجدد برای Input اجرا می نماییم تا هم ترافیک های Forward و هم Input را مسدود نماییم. با انجام مراحل فوق قادر خواهیم بود تا به واسطه روتر میکروتیک از اسکن پورت ها در شبکه پیشگیری نموده و یک لایه امنیتی در مقابل این حملات ایجاد نماییم.

نظرات کاربران