راه اندازی Site to Site VPN در فایروال FortiGate

راه اندازی Site to Site VPN در فایروال FortiGate، در این مقاله قصد داریم به Site to Site VPN و نحوه راه اندازی آن در فایروال FortiGate بپردازیم.

راه اندازی Site to Site VPN در فایروال FortiGate

فهرست مطالب

کاربرد Site to Site VPN

در بسیاری از سازمان ها ارتباط بین شعب یکی از الزامات محسوب می گردد. به این صورت که شعب سازمان که در مکان های جغرافیایی مجزا از یکدیگر واقع شده اند و نیاز به ارتباط با یکدیگر دارند. در چنین شرایطی یکی از راهکار ها این است که سازمان اقدام به دریافت بستر ارتباطی خصوصی از مخابرات نماید. اما باید در نظر داشت که این راهکار سازمان را متحمل هزینه سنگین خواهد نمود. اما راهکار دیگر را با استفاده از اینترنتی که در سازمان در دسترس است می توان پیاده سازی نمود. در چنین شرایطی با استفاده از Site to Site VPN می توان ارتباط بین دو شعبه را برقرار نمود و همچنین جهت برقراری امنیت می توان از رمزنگاری نیز در این بستر بهره برد. داشتن مکانیزم های امنیتی در بستر های VPN یک الزام می باشد چرا که ارتباط در بستر اینترنت برقرار خواهد شد و بسته ها از طریق اینترنت از مبدا به مقصد خواهند رسید بنابراین این بستر چنانچه امن نگردد می تواند با مخاطرات زیادی همراه باشد.

پیاده سازی

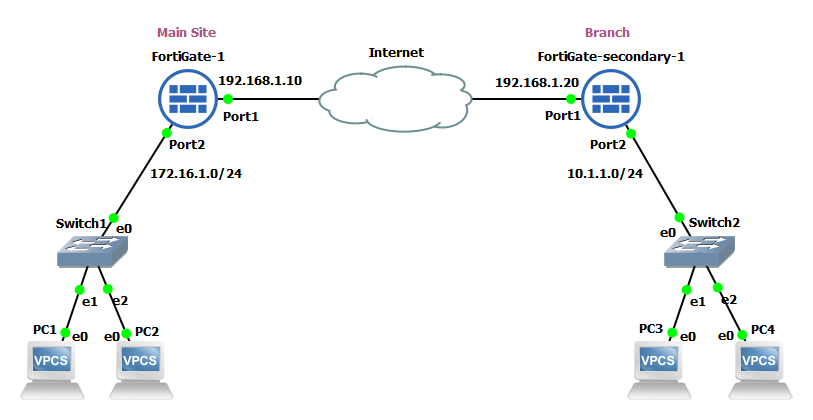

در این مقاله قصد داریم ارتباط Site to Site VPN را از طریق تانل IPsec شبیه سازی کنیم. توپولوژی سناریویی که قصد پیاده سازی آن را را داریم به صورت زیر می باشد.

همانطور که در توپولوژی فوق مشاهده می نمایید قصد داریم سایت اصلی را به شعبه متصل نماییم. این ارتباط همانطور که گفته شد به واسطه اینترنت ایجاد می گردد. در نظر داشته باشید در این سناریو بین دو فایروال فورتی گیت از آدرس های Private جهت شبیه سازی اینترنت استفاده شده است اما در شرایط واقعی در Port1 هر دو فایروال می بایست از آدرس های Public استفاده کنیم. در این سناریو آدرس دهی اینترفیس های فایروال FortiGate در هر دو سمت از قبل انجام گرفته است. پس از انجام تنظیمات مربوط به آدرس دهی می بایست از ارتباط دو فایروال از طریق اینترنت با یکدیگر اطمنان حاصل نماییم.

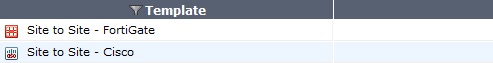

در این سناریو قصد داریم ترافیک های شبکه داخلی فایروال FortiGate شعبه اصلی از طریق یک تانل IPsec به سمت فایروال FortiGate شعبه ارسال و در نهایت ارتباط بین شبکه داخلی دو شعبه برقرار گردد. جهت پیاده سازی Site to Site VPN در فایروال FortiGate بر روی گزینه VPN کلیک و از زیر منوی IPsec به تنظیمات مربوط به تانل دسترسی پیدا خواهیم نمود. در قسمت Tunnel Templates به صورت پیش فرض دو قالب از پیش آماده شده جهت اتصال بین دو تجهیز FortiGate و همچنین اتصال بین یک تجهیز FortiGate و در طرف مقابل Cisco می باشد.

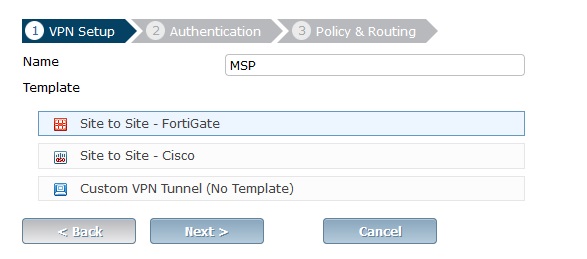

با استفاده از گزینه Wizard می توان پیکربندی Site to Site VPN در فایروال FortiGate را آغاز نمود. در قسمت Name یک نام در نظر می گیریم. در قسمت Template می بایست بسته به شرایط نوع ارتباط را مشخص کنیم. در این سناریو به دلیل اینکه ارتباط بین دو فایروال فورتی گیت انجام می گیرد گزینه Site to Site – FortiGate را انتخاب می نماییم و بر روی Next کلیک می کنیم.

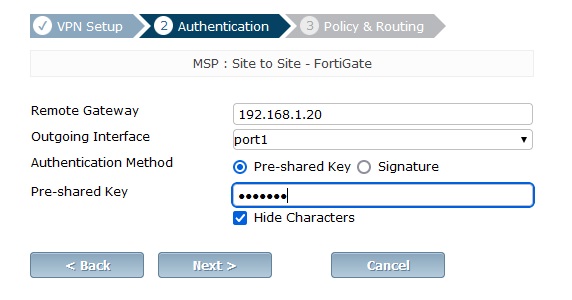

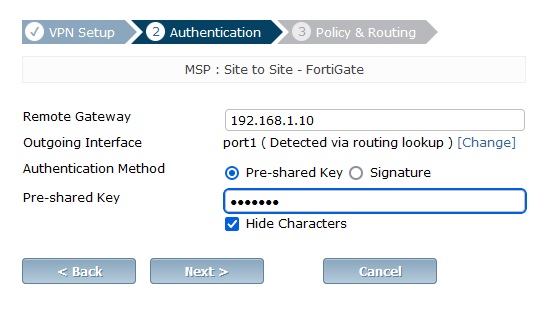

در پنجره بعدی در قسمت Remote Gateway می بایست آدرس Public فایروال شعبه را وارد نماییم که در این سناریو 192.168.1.20 می باشد. در قسمت Outgoing Interface را می بایست پورت متصل به اینترنت را مشخص نماییم. در قسمت Authentication نیز نوع احراز هویت را تعیین کنیم که در این سناریو از Preshared key استفاده خواهیم نمود و یک رمزعبور را وارد می نماییم.

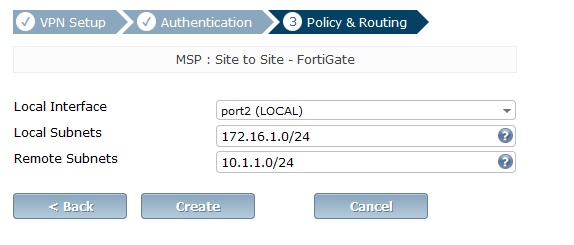

در پنجره بعدی می بایست شرایط برقراری تانل را مشخص نماییم. در قسمت Local Interface می بایست اینترفیس شبکه داخلی انتخاب گردد که پس انتخاب این اینترفیس قسمت Local Subnets نیز به صورت خودکار تکمیل می گردد. در قسمت Remote Subnets نیز می بایست آدرس شبکه داخلی شعبه را در نظر بگیریم که در این سناریو 10.1.1.0/24 می باشد.

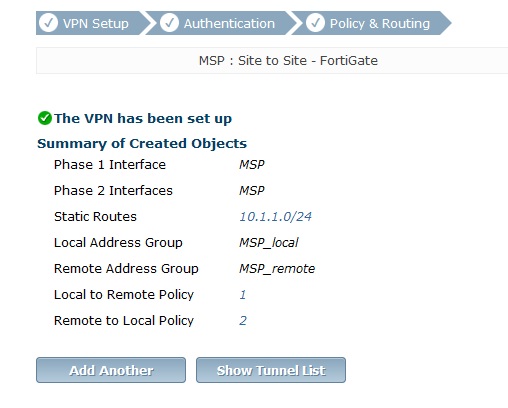

در نهایت می بایست بر روی Create کلیک کنیم تا تنظیمات در شعبه مرکزی (Main Site) پایان یابد.

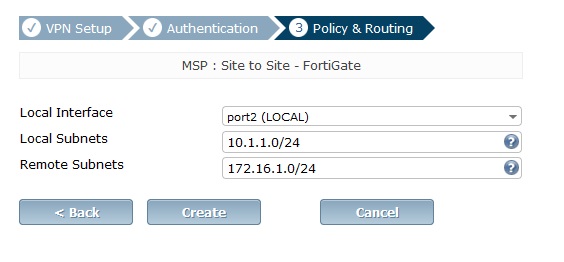

باید در نظر داشت که در سمت شعبه نیز باید مشابه همین تنظیمات انجام شود تا ارتباط بین دو شعبه به درستی برقرار شود. اما این بار Remote Subnets ها را باید برعکس و آدرس های شعبه مرکزی را در نظر بگیریم. به عنوان مثال می بایست Remote Gateway را با توجه به توپولوژی که در بالا ارائه شد آدرس 192.168.1.10 در نظر بگیریم.

در قسمت Policy & Routing در شعبه دوم نیز مشابه زیر عمل خواهیم نمود.

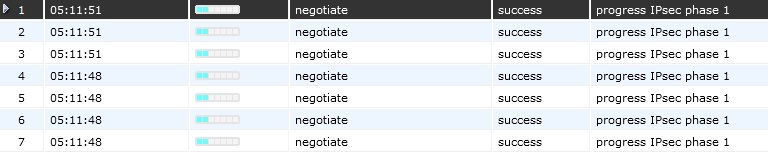

همانطور که می دانیم تانل IPsec در 2 فاز به فعالیت خود ادامه می دهد. در فاز اول پیام های بین دو تجهیز ایجاد کننده تانل رد و بدل خواهد شد و در فاز دوم در واقع ارسال داده و برقراری ارتباط بین دو سایت انجام خواهد گرفت. پس از انجام مراحل فوق فاز اول تانل IPsec شکل خواهد گرفت. جهت مشاهده انجام فاز اول با موفقیت می توان در منوی Log & Report از زیر منوی Event Log گزینه VPN را انتخاب می کنیم. در این قسمت می توان مشاهده نمود که فاز اول که Negotiate می باشد با موفقیت انجام گرفته است.

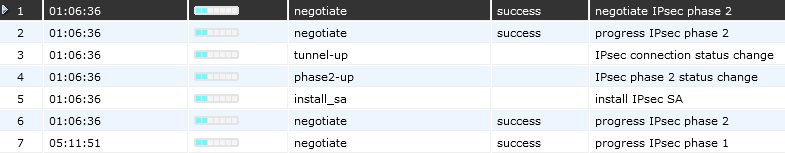

در مرحله بعدی می بایست ترافیکی از سمت شبک local در شعبه اصلی به سمت Branch ارسال نماییم تا علاوه بر چک نمودن برقراری ارتباط بین دو شعبه، لاگ مربوطه به فاز دوم را نیز به صورت زیر مشاهده نماییم. در این سناریو یک پینگ از سمت یکی از کلاینت ها در شعبه اصلی (Main Site) به سمت یک کلایت واقع در شعبه (Branch) ارسال می نماییم و علاوه بر اینکه پاسخ پینگ را دریافت می نماییم در قسمت Event Log ارتباط شکل گرفته به صورت زیر نمایش داده خواهد شد.

همچنین در منوی VPN از زیر منوی Monitor با انتخاب گزینه IPsec Monitor می توان وضعیت تانل را مورد بررسی قرار داد که همانطور که در تصویر زیر مشخص است وضعیت تانل در حالت UP قرار دارد و ارتباط به درستی بین دو شعبه برقرار می باشد.

![]()

نظرات کاربران