راهکار های امنیتی در محیط VMware vSphere

راهکار های امنیتی در محیط VMware vSphere، در این مقاله قصد داریم به راهکار های امنیتی و روش های محافظت از میزبان ESXi و vCenter و سایر مولفه های امنیتی خواهیم پرداخت تا بتوان از این طریق محیط مجازی سازی امن تری در VMware vSpeher ایجاد نمود.

راهکار های امنیتی در محیط VMware vSphere

فهرست مطالب

استفاده از Digital Certificate

به صورت پیش فرض vCenter از یک CA مختص خود استفاده می نماید که در هنگامی که میزبان های ESXi نیز به vCenter اضافه می شوند از این CA استفاده خواهند نمود. جهت مشاهده و مدیریت وضعیت Certificate ها در vCenter بر روی Menu کلیک نموده و گزینه Administration را انتخاب می نماییم. در پنجره باز شده و از منوی سمت چپ در قسمت Certificates می توان گزینه Certificate Management را انتخاب نمود. در این قسمت Certificate های ایجاد شده توسط vCenter قابل مشاهده و دسترسی می باشد. چنانچه در سازمان از یک CA خاص استفاده می گردد می توان آن را به vCenter اعمال نماییم تا CA مورد نظر به عنوان یک CA قابل اعتماد Trusted CA در vCenter مورد استفاده قرار گیرد.

همچنین این امکان وجود دارد تا در کنسول مدیرینی vCenter وضعیت CA های میزبان های ESXi را نیز مدیریت نماییم برای انجام این کار در کنسول مدیریتی vCenter با کلیک بر روی میزبان ESXi مورد نظر و انتخاب تب Configure در منوی سمت چپ در قسمت System گزینه Certificate را مشاهده خواهیم نمود. با مراجعه به این قسمت مشاهده خواهیم نمود که در سناریو ما میزبان ESXi از CA ایجاد شده در vCenter استفاده نموده است.

تقسیم بندی شبکه

یکی از راهکار های در دسترس جهت برقراری امنیت در محیط های مجازی ایجاد تقسیم بندی (Segmentation) می باشد. به عنوان مثال استفاده از VLAN های مجزا جهت ترافیک ها یا استفاده از VMNIC های یا کارت شبکه های مختلف جهت جدا سازی ترافیک ها. با این کار می توان ترافیک ماشین های مجازی را نیز جداسازی نمود. بهتر است ترافیک های مجازی را از سایر مولفه های شبکه جدا سازی نماییم. همچنین در نظر گرفتن گزینه هایی که توسط سوئیچ های توزیع شده (vDS) در اختیار قرار می گیرد می توان امنیت را برقرار نمود. به عنوان مثال استفاده از گزینه MAC Address Changes که اجازه تغییر آدرس MAC را خواهد داد یا خیر.

محافظت از ماشین های مجازی

چنانچه سیستم عامل های ماشین های مجازی بروز رسانی نشده باشند و Patch های امنیتی به آن ها اعمال نگردیده باشند یک رخنه امنیتی محسوب خواهد شد. در چنین شرایطی این ماشین مجازی در ریسک قرار خواهد داشت و یکی از عوامل نقض امنیت به حساب می آید. همچنین باید از اجرای برنامه ها و پروتکل هایی که به آن ها نیازی نیست بر روی ماشین های مجازی خودداری نماییم. با این کار احتمال ریسک و تهدید های امنیتی را کاهش خواهیم داد.

یکی از راهکار هایی که در این فرایند پیشنهاد می گردد استفاده از Template ها جهت ایجاد ماشین های مجازی می باشد. فرض کنیم که یک Template که تمامی موارد امنیتی، آپدیت ها و تنظیمات مورد نیاز در آن رعایت شده را در اختیار داریم، با استفاده از این Template و ایجاد ماشین های مجازی از آن از این پس از تنظیمات و سایر مولفه های آن اطمینان خواهیم داشت و ریسک تهدید های امنیتی کاهش پیدا خواهد نمود. همچنین در صورت نیاز به بروز رسانی Template و اعمال تغییرات بر روی آن می توان آن را به یک ماشین مجازی (VM) تبدیل (Convert) نمود و پس از اعمال تغییرات مورد نظر آن را مجدد به Template تغییر داد.

یکی از کار هایی که در جهت محافظت از یک میزبان ESXi می توان انجام داد، استفاده از قابلیت Secure Boot می باشد. استفاده از این قابلیت دو پیشنیاز خواهد داشت:

- UEFI Firmware

- vSphere 6.5 به بالا

با استفاده از Secure Boot در هنگامی که میزبان ESXi در ابتدا قصد Load شدن را دارد. اولین کاری که انجام خواهد شد Kernel را اعتبار سنجی می نماید. که این فرایند توسط یک CA در UEFI Firmwareانجام خواهد گرفت.

بستن سرویس DCUI

یکی از روش های امن سازی محیط مجازی سازی VMware vSphere بستن سرویس Direct Console User Interface یا به اختصار DCUI می باشد. در بیشتر مواقع نیاز به دسترسی به این کنسول مدیریتی نمی باشد چرا که بیشتر دسترسی ها به صورت از راه دور (Remote) بر قرار می باشد، بنابراین در صورت عدم نیاز می بایست دسترسی به این سرویس را به صورت کامل قطع نمود.

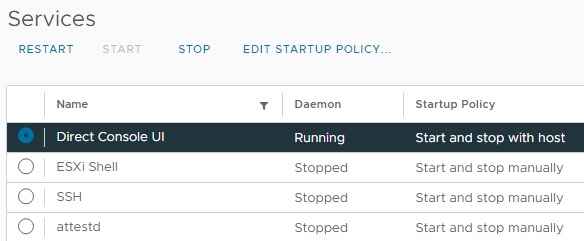

در زمان پیکربندی و نصب میزبان های ESXi چند سرویس فعال سازی گردید به عنوان مثال دسترسی SSH، DCUI که به صورت پیش فرض فعال می باشد. اما در محیط های سازمانی با سخت گیری های امنیتی ممکن است نیاز به بستن دسترسی های مذکور باشد. جهت انجام این کار می بایست در کنسول مدیریتی vCenter میزبان مورد نظر را انتخاب و بر روی تب Configure کلیک می کنیم و سپس از منوی سمت چپ در قسمت System بر روی Services کلیک می کنیم. در این قسمت سرویس های مورد نظر قابل مشاهده می باشد. چنانچه قصد متوقف نمودن SSH یا Direct Console User Interface را داشته باشیم با انتخاب گزینه های مورد نظر بر روی Edit Startup Policy کلیک می کنیم.

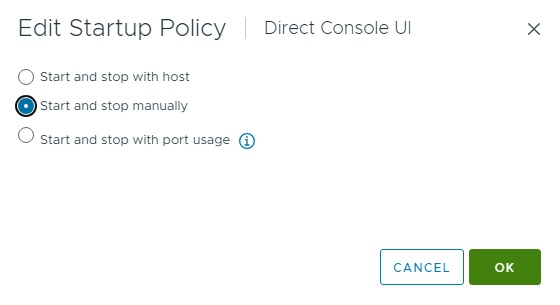

با انتخاب Edit Startup Policy پنجره ای باز خواهد شد که می توان گزینه Start and Stop Manually را انتخاب نمود تا سرویس مورد نظر به صورت اتوماتیک Run نشود. همچنین می توان پیش از کلیک بر روی گزینه Edit Startup Policy سرویس را Stop نمود که نیاز به Restart کردن میزبان نباشد.

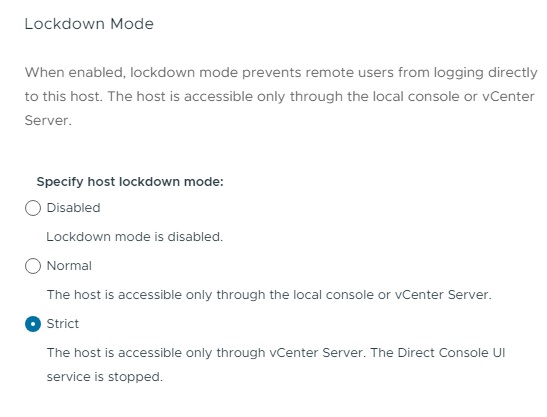

همچنین در پایین گزینه Services در منوی سمت چپ گزینه Security Profile قرار دارد که با کلیک بر روی آن می توان گزینه Lockdown Mode را فعال نمود تا به صورت مستقیم اتصال به میزبان ESXi امکان پذیر نباشد. به همین منظور با کلیک بر روی Edit در پنجره جدید گزینه Strict را انتخاب می نماییم. با انجام این کار میزبان ESXi تنها از طریق vCenter در دسترس قرار خواهد گرفت.

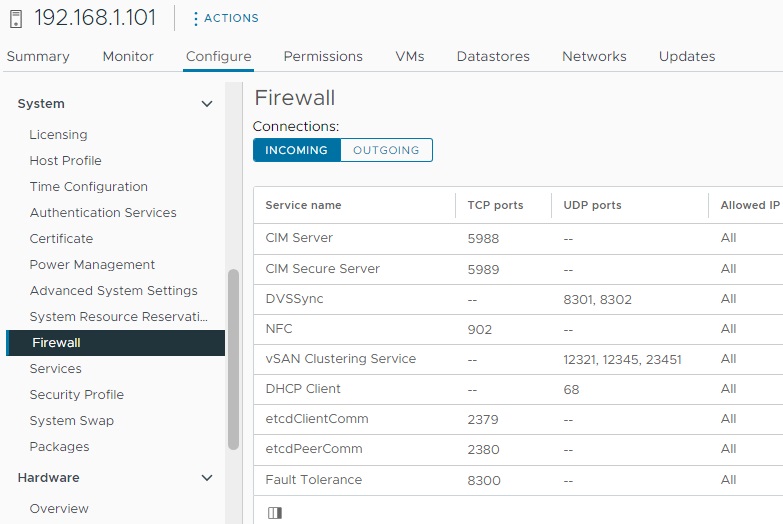

یکی از راهکار های امنیتی در محیط مجازی سازی VMware vSphere استفاده از فایروال موجود می باشد. جهت دسترسی به این فایروال هر یک از میزبان های ESXi مورد نظر را انتخاب، و در تب Configure از منوی سمت چپ در قسمت System گزینه Firewall را انتخاب می نماییم. در این قسمت سرویس ها و پورت های بسیاری را خواهیم دید که در هر دو حالت ترافیک های ورودی و خروجی در دسترس قرار می گیرد. باید در نظر داشت چنانچه از سرویس هایی در شبکه استفاده نمی کنیم می توان در این قسمت پورت های مربوط به آن ها را مسدود نمود.

با توجه به اینکه حافظت از محیط مجازی سازی در برابر مخاطرات از اهمیت بالایی برخوردار است، در این مقاله به چندین روش و راهکار جهت امن نمودن محیط مجازی سازی VMware vSphere پرداختیم.

نظرات کاربران