پیشگیری از حملات DoS در فایروال FortiGate

پیشگیری از حملات DoS در فایروال FortiGate، در این مقاله قصد داریم با حملات DoS و چگونگی پیشگیری از آن در شبکه به واسطه فایروال FortiGate بپردازیم. در ابتدا مروری بر حملات DoS خواهیم داشت.

پیشگیری از حملات DoS در فایروال FortiGate

فهرست مطالب

مروری بر حملات DoS

حمله Denial-of-Service (DoS) حمله ای است که با هدف آفلاین نمودن یک تجهیز یا شبکه و غیرقابل دسترس نمودن آن برای کاربران مورد نظرش انجام می شود. حملات DoS این کار را با پر اشباع نمودن تجهیز یا شبکه هدف با ترافیک یا ارسال اطلاعاتی که باعث Crash می گردد، انجام می دهند. حمله DoS کاربران قانونی (مانند کارمندان، ادمین ها و غیره) را از سرویس یا منبعی که قصد استفاده از آن را داشتند، محروم می نماید. قربانیان حملات DoS اغلب سرورهای وب سازمان های برجسته مانند بانک ها، شرکت های بازرگانی و شرکتهای رسانه ای یا سازمان های دولتی و تجاری می باشند. اگرچه حملات DoS معمولا منجر به سرقت یا از دست دادن اطلاعات مهم یا سایر داراییها نمیشود، اما میتواند هزینه و زمان زیادی را به قربانی تحمیل نماید

حملات Flood زمانی اتفاق میافتند که سیستم ترافیک زیادی را جهت بافر نمودن سرور دریافت میکند و باعث کاهش سرعت و در نهایت توقف آن میشود. برخی از حملات Flood شاخص عبارتند از:

- Buffer overflow attacks – یکی از متداول ترین حملات DoS حمله Buffer overflow attacks می باشد. این حمله بر پایه ارسال ترافیک بیشتر از ظرفیت مورد انتظار به یک سیستم و یا آدرس شبکه می باشد.

- ICMP flood – این حمله با استفاده از تجهیزات شبکه با پیکربندی نادرست با ارسال بسته های جعلی پینگ به هر تجهیز در شبکه ترافیک ICMP ارسال می نمایند. این حمله به نام Smurf یا Ping of Death نیز شناخته می شود.

- SYN flood – در این نوع حمله درخواستی جهت اتصال به سرور ارسال می شود اما Handshake هرگز تکمیل نخواهد شد. این فرایند آنقدر ادامه می یابد تا همه Port های باز با درخواست ها اشباع شوند و هیچ پورتی برای اتصال کاربران قانونی در دسترس نباشد.

برخی از حملات DoS به سادگی با استفاده از آسیب پذیری های موجود منجر به از کار افتادن سیستم یا سرویس هدف می شوند. نوع دیگری از حمله DoS، حمله انکار سرویس توزیع شده Distributed Denial of Service (DDoS) است. حمله DDoS زمانی اتفاق میافتد که چندین سیستم یک حمله DoS هماهنگ را به یک هدف منفرد اجرا می نمایند. تفاوت اساسی در این نوع از حمله این است که هدف به جای اینکه از یک مکان مورد حمله قرار گیرد، از چندین مکان به طور همزمان مورد حمله قرار می گیرد. توزیع میزبان هایی که DDoS را اجرا می نمایند، مزایای متعددی را برای مهاجم فراهم می کند:

- مهاجم می تواند از ماشین های بیشتری برای اجرای یک حمله مخرب جدی استفاده نماید.

- شناسایی مکان حمله به دلیل توزیع تصادفی سیستم های مهاجم (اغلب در سراسر جهان) دشوار است.

چنانچه نیاز به اطلاعات بیشتری در خصوص حملات وب دارید، می توانید مقاله (بررسی حملات وب) را مطالعه نمایید.

پیاده سازی

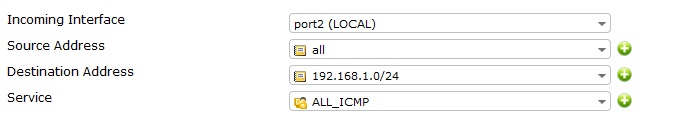

با بهره گیری از فایروال FortiGate این امکان فراهم می شود تا با ایجاد سیاست ها و اعمال تنظیماتی خاص، بتوان از حملات DoS در سطح شبکه جلوگیری نمود. جهت دسترسی به تنظیمات پیشگیری از حملات DoS در فایروال FortiGate در منوی Policy & Objects از زیر منوی Policy گزینه DoS را انتخاب می نماییم. مطابق سایر موارد جهت ایجاد یک سیاست در DoS نیز می بایست بر روی Create New کلیک نماییم. در پنجره باز شده در قسمت Incoming Interface می بایست اینترفیس ورودی را مشخص کنیم. در این سناریو قصد داریم ترافیک های شبکه داخلی را به عنوان مبدا در نظر بگیریم. اگر قصد داشته باشیم این سیاست بر روی یک رنج مشخصی از آدرس ها از شبکه داخلی اعمال کنیم این امکان فراهم است تا در قسمت Source Address شبکه های مورد نظر را مشخص نماییم. چنانچه گزینه all را انتخاب کنیم این سیاست به تمامی آدرس ها در شبکه داخلی اعمال خواهد شد. در قسمت Destination Address نیز مشابه Source Address میتوان آدرس مقصد را مشخص نمود. چنانچه یک سرویس خاص را در نظر داریم می توان در قسمت Service آن را مشخص نمود.

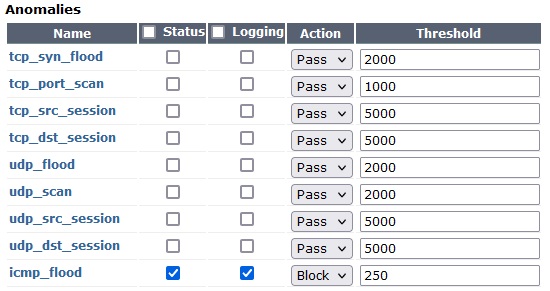

در قسمت پایین پنجره می توان نوع ناهنجاری مربوط به حملات DoS را مشخص نمود. در اینجا ما قصد داریم از icmp flood جلوگیری کنیم. برای فعال نمودن موارد مورد نیاز در ستون Status آن را با زدن تیک فعال می نماییم. چنانچه قصد داشته باشیم در زمان شناسایی حمله یک log ایجاد شود می بایست آن را در ستون Logging فعال کنیم. در ستون Action نوع واکنش فایروال در زمان شناسایی حمله را مشخص می نماییم که دو حالت Pass و Block در دسترس می باشد. چنانچه گزینه Pass انتخاب شود از ترافیک مورد نظر جلوگیری نمی شود اما با انتخاب Block بلافاصله در هنگام تشخیص ترافیک را مسدود خواهد نمود. در قسمت Threshold نیز می توان آستانه مورد نظر را شخصی سازی نمود. برای مثال در این سناریو مقدار 250 برای ICMP Flood به صورت پیش فرض در نظر گرفته شده است.

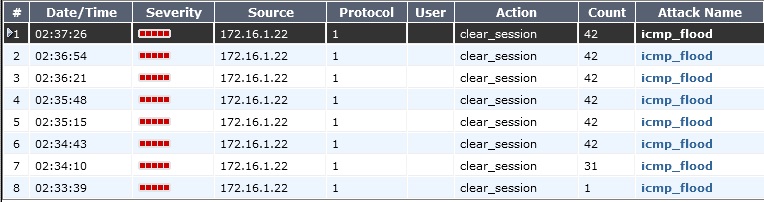

پس از اعمال تنظیمات فوق فایروال FortiGate قادر خواهد بود تا با در نظر گرفتن سیاست های اعمال شده از حملات DoS در شبکه جلوگیری نماید. جهت تست تنظیمات انجام شده از یک کلاینت به سمت فایروال اقدام به شبیه سازی icmp flood نمودیم و پس از این کار در منوی Log & Report مشاهده می نماییم که فایروال به درستی از حمله icmp flood جلوگیری و لاگ مربوط به آن را در قسمت Security Log و در گزینه Anomaly ثبت نموده است.

نظرات کاربران