پیاده سازی VLAN در سوئیچ های سیسکو – Cisco VLAN

پیاده سازی VLAN در سوئیچ های سیسکو – Cisco VLAN ، تعریف VLAN: در واقع VLAN مخفف Virtual LAN یک زیر شبکه است که قادر است مجموعه ای از دستگاه ها را در شبکه محلی فیزیکی ( LAN ) به صورت جداگانه گروه بندی نماید. LAN به گروهی از کامپیوتر ها و دستگاه ها اطلاق می گردد که یک خط ارتباطی یا لینک وایرلس را به یک سرور در همان منطقه جغرافیایی به اشتراک می گذارد.

فهرست مطالب

VLAN چیست

VLAN ها این قابلیت را برای ادمین های شبکه فراهم می آورد تا به آسانی یک شبکه سوئیچ شده کلی را برای مطاقبت با الزامات عملکردی و امنیتی سیستم های خود، بدون نیاز به کابل کشی های جدید و یا ایجاد تغییرات اساسی در زیر ساخت شبکه فعلی خود، پارتیشن بندی و تقسیم بندی نمایند. VLAN ها معمولا در سازمان های بزرگ جهت مدیریت بهتر ترافیک مورد استفاده قرار می گیرند.

VLAN یا Virtual Local Area Network به معنی شبکه محلی مجازی است. VLAN یک فناوری شبکه است که به شما این امکان را میدهد تا یک شبکه فیزیکی (مثل شبکه LAN) را به چندین بخش مجازی تقسیم نمایید. هر بخش مجزا یک VLAN جداگانه است و به دستگاه ها اجازه میدهد که بدون در نظر گرفتن موقعیت فیزیکی، در یک شبکه مشترک منطقی قرار گیرند. به زبان ساده، VLAN مانند ایجاد چند شبکه مجازی در یک شبکه فیزیکی است. این کار باعث میشود دستگاه ها بر اساس گروه های کاری، واحد های سازمانی یا کاربرد های خاص دسته بندی گردند.

یکی دیگر از اهمیت های VLAN گروه بندی دستگاه هایی که اغلب با هم در ارتباط هستند می باشد که با انجام این کار می توان به بهبود عملکرد کلی یک شبکه کمک نمود. VLAN ها همچنین امنیت بیشتری را در شبکه های بزرگتر ارائه می نمایند و سطح بالاتری از کنترل بر روی دسترسی دستگاه ها به یکدیگر را ایجاد می کنند. VLAN ها معمولا انعطاف پذیر هستند زیرا آنها مبتنی ارتباطات منطقی هستند نه ارتباطات فیزیکی.

یک یا چند سوئیچ در شبکه ممکن است چندین VLAN مستقل را پشتیبانی نماید و زیر شبکه های لایه دو ایجاد کند. یک VLAN همواره با یک Broadcast Domain مرتبط است.

کاربردهای VLAN

- تقسیم بندی ترافیک شبکه: با بهره گیری از VLAN میتوان دستگاه های مختلف را در بخش های جداگانه قرار داد و ترافیک شبکه LAN را تفکیک نمود. به عنوان مثال، میتوان دستگاه های کاربران، سرور ها و تجهیزات امنیتی را در VLAN های جداگانه قرار داد. یا در مثالی دیگر یک شرکت میتوان واحد های مختلف مانند حسابداری، منابع انسانی و IT را در VLAN های جداگانه قرار دهد. در سناریویی دیگر VLAN میتواند جهت ایجاد یک شبکه مهمان استفاده شود که از شبکه اصلی جدا باشد، و به این ترتیب دسترسی کاربران مهمان به منابع حساس محدود شود. همچنین تجهیزات VoIP معمولا در یک VLAN مجزا قرار میگیرند تا ترافیک صوتی از ترافیک داده های معمولی جدا و کیفیت مکالمات تضمین شود.

- افزایش امنیت:VLAN ها میتوانند سطح امنیت شبکه را بهبود دهند زیرا دستگاه ها فقط میتوانند با دستگاه های موجود در همان VLAN ارتباط برقرار نمایند، مگر این که به صورت خاص تنظیم شده باشند.

- بهبود کارایی شبکه: با کاهش تعداد دستگاه هایی که در یک Broadcast Domain قرار دارند، میتوان ترافیک Broadcast را کاهش و کارایی شبکه را بهبود بخشید.

- انعطافپذیری و مدیریت ساده تر: با استفاده از فناوری VLAN میتوان دستگاه ها را بدون تغییر مکان فیزیکی به شبکههای مختلف اختصاص داد. به عنوان مثال، دستگاه های متعلق به یک بخش خاص از شرکت میتوانند در یک VLAN مشترک قرار بگیرند، حتی اگر در مکانهای مختلفی در ساختمان باشند. بدین ترتیب انعطاف پذیری و مدیریت در شبکه ساده تر خواهد شد.

انواع VLAN

انواع VLAN ها شامل VLAN مبتنی بر پروتکل، Static و Dynamic می باشد

- Protocol VLAN – VLAN مبتنی بر پروتکل ترافیک را بر اساس پروتکل خود مدیریت می نماید. در این روش یک سوئیچ ترافیک را بر اساس پروتکل ترافیک جدا سازی یا انتقال می دهد.

- Static VLAN – این روش به عنوان VLAN مبتنی بر پورت نامیده می شود. در این روش ادمین شبکه به صورت دستی پورت های شبکه یک سوئیچ را به یک یا چند شبکه مجازی اختصاص می دهد.

- Dynamic VLAN – این مدل اجازه می دهد تا ادمین شبکه جهت تعریف عضویت شبکه بر اساس ویژگی های دستگاه اقدام نماید.

نحوه کارکرد VLAN

پورت های ( اینترفیس ) روی سوئیچ را می توان به یک یا چند VLAN اختصاص داد. این کار سیستم را بر اساس اینکه با کدام بخش در ارتباط هستند به گروه های منطقی ( Logical ) تقسیم می نماید. و به این وسیله می توان قوانینی در مورد نحوه برقراری ارتباط سیستم ها در گروه های جداگانه با یکدیگر ایجاد نمود. این گروه ها می توانند از موارد ساده ( مانند کامپیوتر های موجود در یک VLAN بتوانند پرینتری که در آن VLAN قرار دارد را ببینند اما کامپیوتر های دیگر در خارج از VLAN نتوانند ) تا موارد پیچیده تر ( مانند کامپیوتر های بخش حسابداری نتوانند با کامپیوتر های بخش بازرگانی ارتباط بر قرار نمایند ) را در بر گیرد.

هر VLAN دسترسی لایه دو به همه میزبان هایی که به پورت های سوئیچ متصل شده اند و با همان VLAN ID پیکربندی شده اند را امکان پذیر می کند. برچسب VLAN 12 بیت در هدر Ethernet می باشد که حداکثر از تعداد 4096 VLAN در هر دامنه سوئیچ پشتیبانی می کند. برچسب VLAN در IEEE استاندارد شده است که استاندارد 802.1Q می باشد که از آن به عنوان Dot1Q نیز یاد می شود.

هنگامی که یک فریم بدون برچسب از یک میزبان متصل دریافت میگردد، برچسب VLAN ID پیکربندی شده روی آن پورت ( اینترفیس )، با استفاده از فرمت 802.1Q به هدر فریم Data link اضافه می شود. سپس فریم 802.1Q به سمت مقصد ارسال می گردد. هر سوئیچ از برچسب استفاده می نماید تا ترافیک هر VLAN را از سایر VLAN ها جدا نگه دارد و فقط آن را به جایی که VLAN پیکربندی شده است، ارسال نماید.

لینک های Trunk بین سوئیچ ها چندین VLAN را مدیریت می کنند و از برچسب ها برای جدا سازی آن ها استفاده می نمایند. وقتی فریم به پورت سوئیچ مقصد می رسد، برچسب VLAN قبل از اینکه فریم به دستگاه مقصد منتقل شود حذف می گردد. چندین VLAN را می توان روی یک پورت که تنظیمات Trunk روی آن انجام گرفته ارسال نمود و همانطور که در بالا گفته شد به واسطه مکانیزم برچسب گذاری ( Tag ) این VLAN ها جدا سازی خواهند شد. پورت ( اینترفیس ) دستگاه همسایه که ممکن است روی سوئیچی دیگر یا روی میزبان دیگر باشد می بایست از برچسب گذاری 802.1Q پشتیبانی نماید و همچنین برای ارسال و دریافت فریم های برچسب گذاری شده، باید از پیکربندی Trunk پشتیبانی کند. هر فریم Ethernet بدون برچسب به یک VLAN پیش فرض اختصاص داده می شود که می توان در پیکربندی سوئیچ نیز آن را مشخص نمود.

هنگامی که یک سوئیچ دارای VLAN یک فریم Ethernet بدون برچسب را از میزبان متصل دریافت می کند، برچسب VLAN اختصاص داده شده به اینترفیس ورودی را اضافه می نماید. فریم به پورت میزبان با MAC Address مقصد ارسال می گردد. اگر این آدرس در جدول MAC ناشناس باشد باید از Broadcast استفاده نماید تا مقصد را پیدا شود. هنگامی که یک میزبان ناشناخته قبلی به یک فریم unicast ناشناخته پاسخ می دهد، سوئیچ ها مکان این میزبان را یاد می گیرند و فریم های بعدی خطاب به آن میزبان را مجدد Broadcast نمی کنند.

مزایا و معایب VLAN

از مزایای VLAN می توان به کاهش ترافیک Broadcast، امنیت، سهولت مدیریت و محدود شدن دامنه پخش ( Broadcast Domain ) اشاره نمود . با این حال، یک نقطه ضعف VLAN ها شامل محدودیت 4096 VLAN در هر دامنه سوئیچینگ است که مشکلاتی را برای ارائه دهندگان بزرگ سرویس Hosting ایجاد می کند، که اغلب نیاز به تخصیص ده ها یا صدها VLAN برای هر مشتری دارند. برای رفع این محدودیت، پروتکلهای دیگری مانند VXLAN (Virtual Extensible LAN)، NVGRE (Network Virtualization using Generic Routing Encapsulation) و Geneve، از برچسبهای بزرگتر و توانایی تونل کردن فریمهای لایه ۲ در بستههای لایه ۳ (شبکه) پشتیبانی می نمایند.

در نهایت، ارتباطات داده بین VLAN ها توسط روترها انجام می گردد. سوئیچ های مدرن اغلب دارای قابلیت مسیریابی هستند و سوئیچ های لایه 3 نامیده می شوند.

پیاده سازی VLAN در سوئیچ های سیسکو :

جهت ایجاد VLAN و نام گذاری آن ها در سوئیچ های سیسکو :

Switch>enable

Switch#configure terminal

Switch(config)#vlan 10

Switch(config-vlan)#name SALES

جهت تخصیص پورت به یک VLAN ابتدا وارد اینترفیس مورد نظر شده و دستورات زیر را اعمال می نماییم :

Switch(config)#interface fastEthernet 0/2

Switch(config-if)#switchport mode access

Switch(config-if)#switchport access vlan 10

جهت Trunk نمودن اینترفیس بین دو سوئیچ :

Switch(config)#interface fastEthernet 0/0

Switch(config-if)#switchport mode trunk

#switchport trunk encapsulation dot1q

اطلاعات بیشتر (لینک های مرتبط):

سناریو :

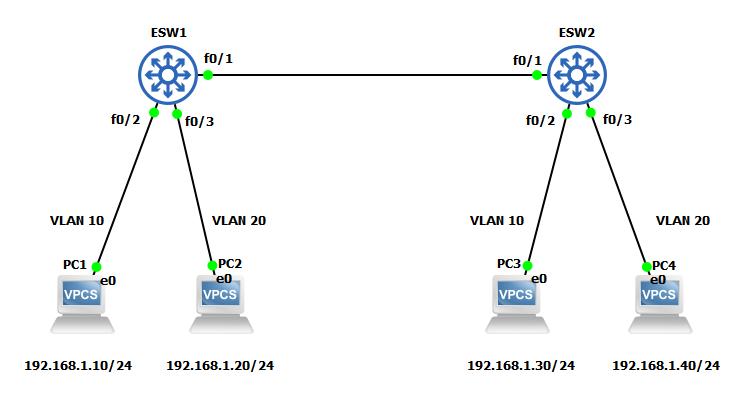

جهت روشن شدن چگونگی کارکرد VLAN یک سناریو ساده مطرح می گردد :

دو سوئیچ شبکه در دسترس است که هر کدام به 2 کامپیوتر متصل می باشند . همه کامپیوتر ها در یک رنج IP هستند که شبکه 192.168.1.0 با سابنت 255.255.255.0 می باشد. قصد داریم کامپیوتر شماره 1 که به سوئیچ 1 متصل است فقط بتواند به کامپیوتر شماره 3 که به سوئیچ 2 متصل است ارتباط داشته باشد ( VLAN 10 ) باشند و همچنین کامپیوتر 2 بتواند به کامپیوتر 4 دسترسی داشته باشد (VLAN 20 )و غیر از این حالت ها امکان برقراری ارتباط وجود نداشته باشد. به عبارت دیگر کامپیوتر 2 به کامپیوتر 3 دسترسی نداشته باشد و کامپیوتر 1 هم به کامپیوتر 4 دسترسی نداشته باشد .

برای انجام این کار ابتدا

در سوئیچ 1 موارد زیر می بایست انجام گیرد :

- تعریف VLAN های 10 و 20

- اختصاص پورت f 0/2 به VLAN 10 و پورت f 0/3 به VLAN 20

- Trunk نمودن پورت f 0/1 جهت عبور برچسب های VLAN به سویچ 2

ESW1#configure terminal

Enter configuration commands, one per line. End with CNTL/Z

ESW1 (config)#vlan 10

ESW1 (config-vlan)#exit

ESW1 (config)#vlan 20

ESW1 (config-vlan)#exit

ESW1 (config)#int

ESW1 (config)#interface fastEthernet 0/2

ESW1 (config-if)#switchport mode access

ESW1 (config-if)#switchport access vlan 10

ESW1 (config-if)#exit

ESW1 (config)#interface fastEthernet 0/3

ESW1 (config-if)#switchport mode access

ESW1 (config-if)#switchport access vlan 20

ESW1 (config-if)#exit

ESW1 (config)#interface fastEthernet 0/1

ESW1 (config-if)#switchport mode trunk

ESW1 (config-if)#switchport trunk encapsulation dot1q

%LINEPROTO-5-UPDOWN: Line protocol on Interface FastEthernet0/1, changed state to down

%LINEPROTO-5-UPDOWN: Line protocol on Interface FastEthernet0/1, changed state to up

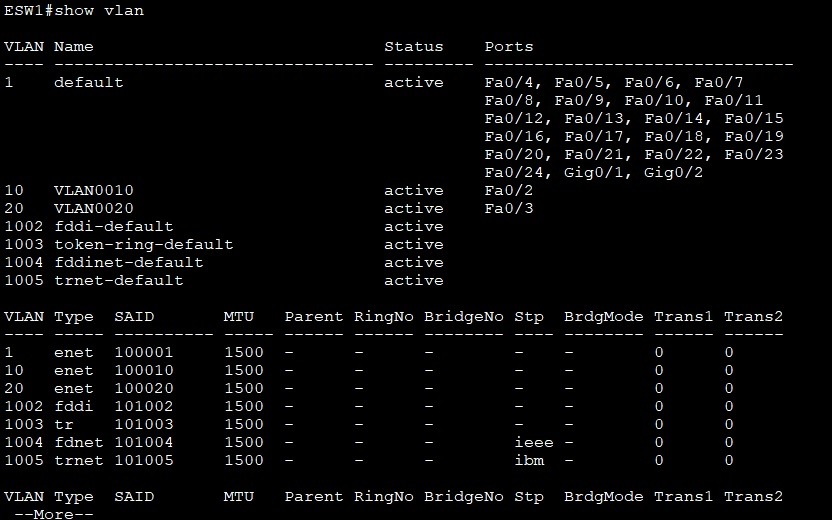

اکنون اگر روی سوئیچ 1 برای مشاهده وضعیت Vlan ها از دستور Show vlan استفاده می نماییم :

در سوئیچ 2 نیز همانند سوئیچ 1 موارد زیر می بایست انجام گیرد :

- تعریف VLAN های 10 و 20

- اختصاص پورت f 0/2 به VLAN 10 و پورت f 0/3 به VLAN 20

- Trunk نمودن پورت f 0/1 جهت عبور برچسب های VLAN به سویچ 1

ESW2#configure terminal

Enter configuration commands, one per line. End with CNTL/Z

ESW2 (config)#vlan 10

ESW2 (config-vlan)#exit

ESW2 (config)#vlan 20

ESW2 (config-vlan)#exit

ESW2 (config)#int

ESW2 (config)#interface fastEthernet 0/2

ESW2 (config-if)#switchport mode access

ESW2 (config-if)#switchport access vlan 10

ESW2 (config-if)#exit

ESW2 (config)#interface fastEthernet 0/3

ESW2 (config-if)#switchport mode access

ESW2 (config-if)#switchport access vlan 20

ESW2 (config-if)#exit

ESW2 (config)#interface fastEthernet 0/1

ESW2 (config-if)#switchport mode trunk

ESW2 (config-if)#switchport trunk encapsulation dot1q

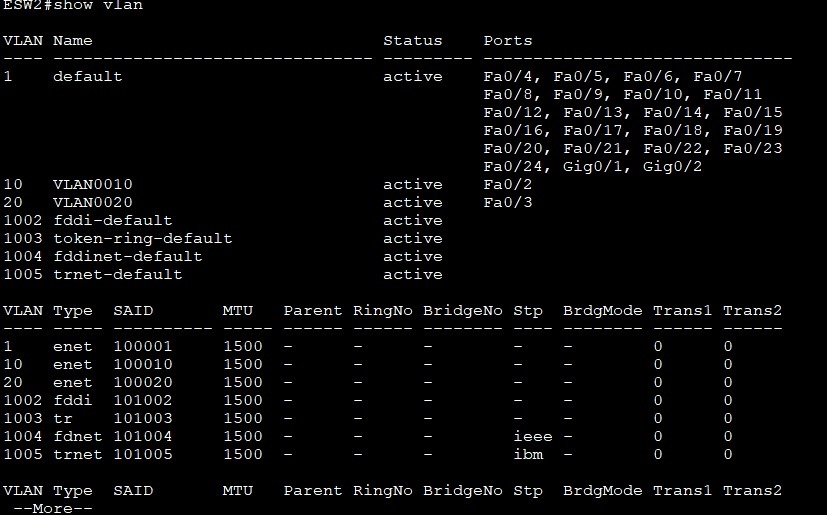

اکنون اگر روی سوئیچ 2 برای مشاهده وضعیت Vlan ها از دستور Show vlan استفاده می نماییم :

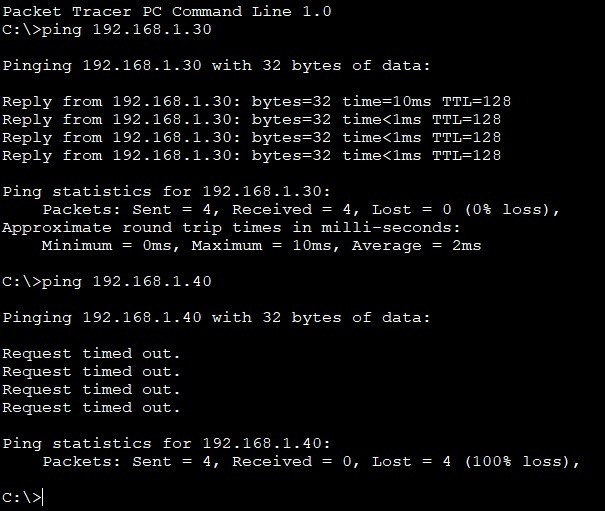

برای تست کافی است از کامپوتر 1پینگ به سمت کامپیوتر 3 ( 192.168.1.30 ) و کامپیوتر 4 ( 192.168.1.40 ) ارسال کنیم :

همانطور که مشاهده می نمایید ارتباط ما با کامپیوتر 3 که با کامپیوتر 1 در یک VLAN می باشد ( VLAN 10 ) برقرار است اما با کامپیوتر 4 نمی تواند ارتباط برقرار نماید و این نشان می دهد که تنظیمات مورد نظر به درستی انجام گرفته .

طلاعات بیشتر (لینک های مرتبط):

آموزش سیسکو

آموزش میکروتیک

نظرات کاربران